Depois do NSX Service Insertion: Navegando pelo futuro da segurança e monitoramento da VMware

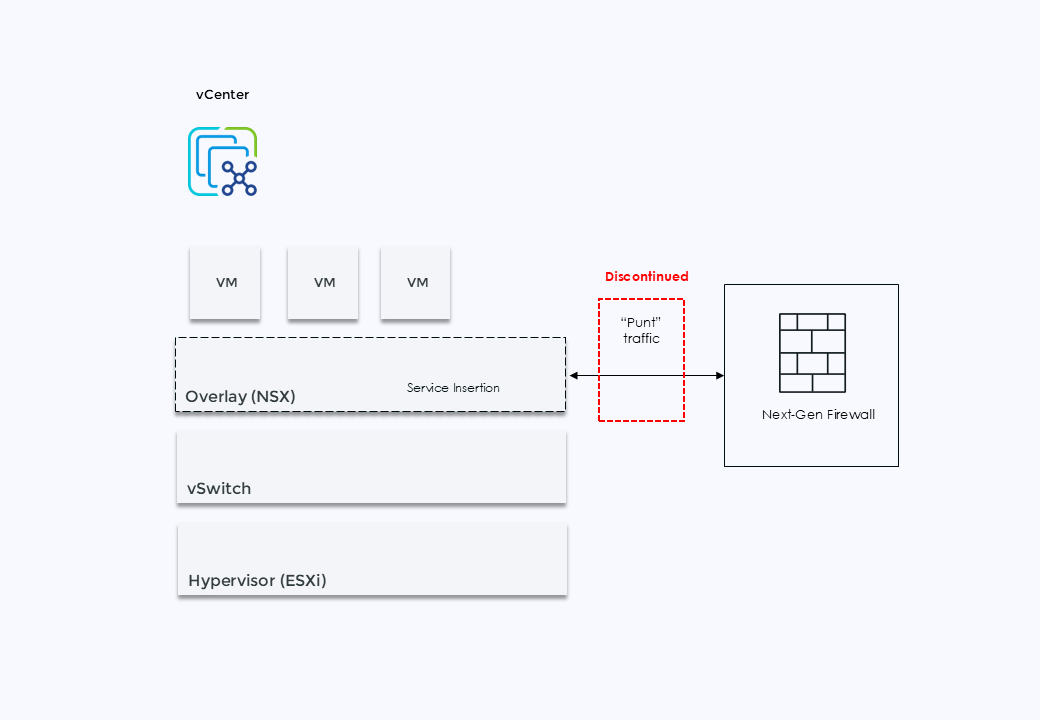

A Broadcom, que adquiriu a VMware, anunciou recentemente que o NSX Network Introspection for Security deixará de estar disponível após o lançamento do NSX 4.2.x ou até 11 de outubro de 2024, o que ocorrer primeiro. Especificamente, isso significa que o recurso “punt” do Service Insertion foi descontinuado, com consequências negativas para muitos clientes.

Essa mudança é significativa. As cargas de trabalho da VMware, que são monitoradas e protegidas por ferramentas que ingerem pacotes — como firewalls, IDS/IPS, NDR, NPM e APM — podem ficar repentinamente inativas. Essas ferramentas geralmente dependem do método “punt” do Service Insertion para captar tráfego, especialmente o tráfego lateral (“Leste-Oeste”), onde operam os agentes de ameaças atuais. A Gigamon oferece uma abordagem alternativa para interceptar tráfego, garantindo visibilidade contínua para ferramentas de segurança e monitoramento em seu ambiente VMware.

Em resumo, implantações do VMware NSX (anteriormente conhecido como NSX-T Data Center) com ferramentas de terceiros inseridas no serviço, como firewalls que usam “punt”, não serão mais viáveis. Graças à Gigamon, a segurança e o monitoramento de cargas de trabalho de VM são sempre suportados, tanto pela “cópia” inserida no serviço NSX quanto pelo GigaVUE® Universal Cloud Tap (UCT-V), sem depender da funcionalidade Service Insertion da VMware.

O que isto significa?

A introspecção de rede para segurança da VMware está intimamente relacionada ao recurso conhecido como “Service Insertion” na plataforma NSX. Enquanto a introspecção de rede se refere ao processo de análise e proteção do tráfego, Service Insertion é o mecanismo que possibilita essa análise, integrando serviços de segurança de terceiros ao ambiente NSX. Dessa forma, Service Insertion é um recurso mais amplo, da qual a introspecção de rede é uma das principais capacidades.

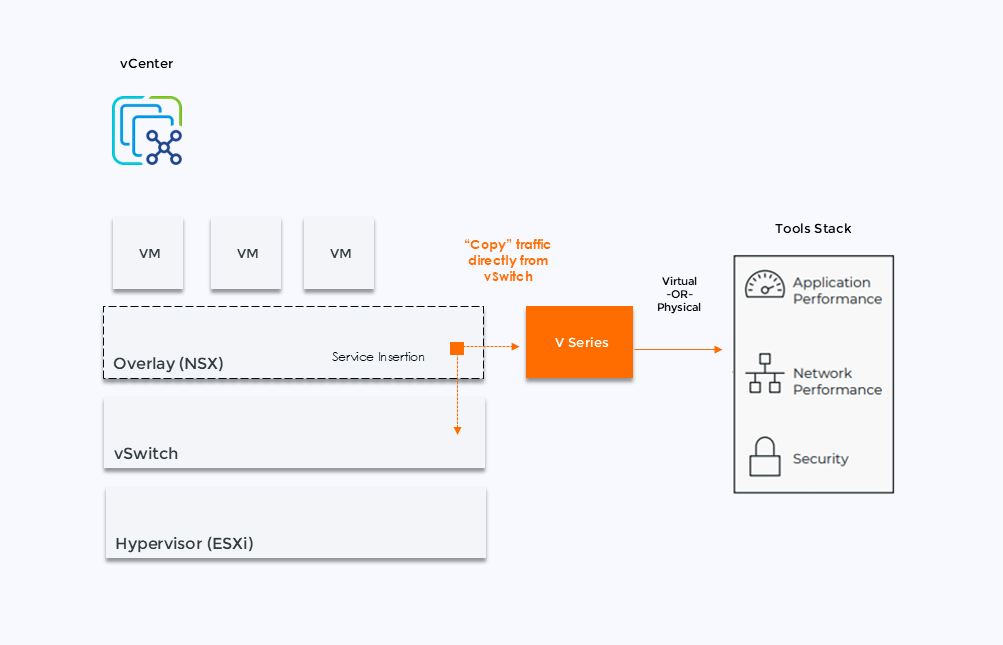

O Service Insertion utiliza duas técnicas para lidar com tipos específicos de tráfego para inspeção ou análise mais aprofundada: “punt” e “copiar”. A técnica “punt” é geralmente usada para redirecionar o tráfego para uma entidade externa (como um firewall), que pode atuar sobre os dados antes que eles cheguem ao destino final. Contudo, essa abordagem pode introduzir latência. Por outro lado, a técnica de “cópia” é empregada para o monitoramento contínuo do tráfego, permitindo análise de segurança, verificações de conformidade ou investigações forenses, sem interromper o fluxo do tráfego original.

Consulte o cenário da Figura 1 para observar como a técnica “punt” é utilizada por firewalls de última geração em implantações que dependem exclusivamente do firewall para proteger cargas de trabalho virtuais.

O Deep Observability Pipeline da Gigamon ajuda você a manter a segurança e o monitoramento de ambientes VMware

A Gigamon oferece o GigaVUE Cloud Suite™ para VMware, proporcionando aos clientes uma observabilidade profunda das cargas de trabalho VMware. O GigaVUE-FM Fabric Manager integra-se ao VMware vCenter e ao NSX, permitindo a implantação automática do GigaVUE V Series, que oferece informações sobre os fluxos de tráfego lateral entre as VMs, ajudando a rastrear ameaças que se espalham lateralmente.

O GigaVUE Cloud Suite é compatível e amplamente utilizado em todos os ambientes VMware, incluindo o NSX. A Gigamon continuará a integrar e oferecer suporte a essas implantações sem impactos negativos.

Consulte o cenário na Figura 2 para entender como o GigaVUE V Series utiliza a técnica de “cópia” do Service Insertion para coletar tráfego diretamente do vSwitch e alimentá-lo na pilha de ferramentas.

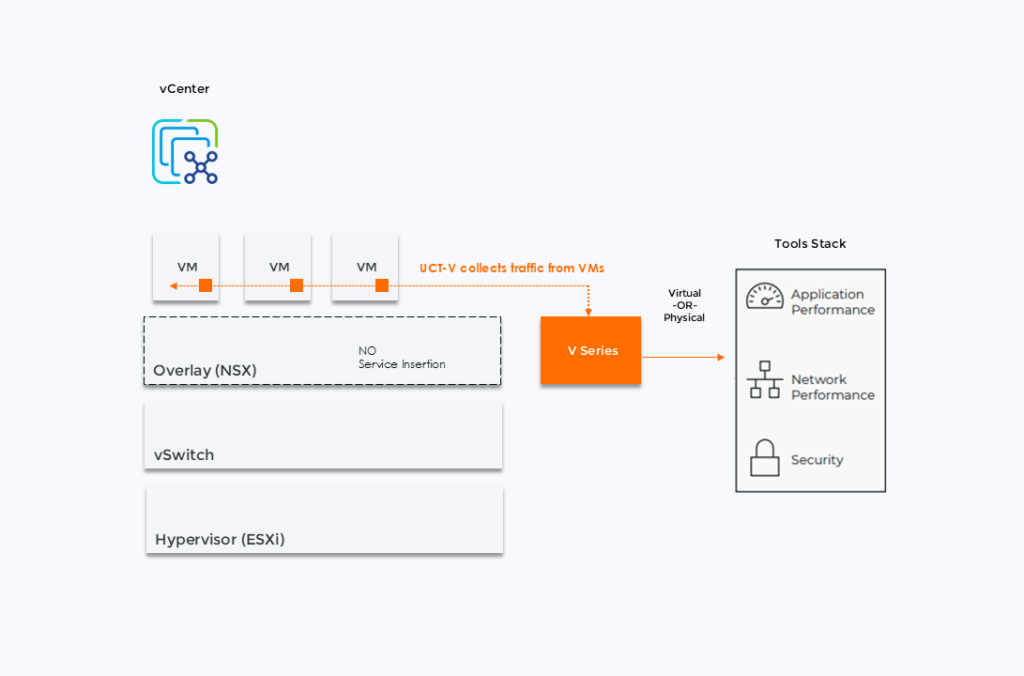

No futuro, se a Broadcom descontinuar a funcionalidade de “cópia” do NSX Service Insertion, isso não afetará os clientes da Gigamon. O GigaVUE Cloud Suite oferece a opção da funcionalidade GigaVUE Universal Cloud Tap (UCT) para cargas de trabalho de VM (UCT-V) sem custo adicional, permitindo a coleta de tráfego de cada VM diretamente, sem depender do NSX Service Insertion.

Consulte o cenário na Figura 3 para entender como a Gigamon garante que os clientes do NSX continuem acessando a telemetria dentro das cargas de trabalho do NSX usando o GigaVUE UCT-V.

Para clientes que preferem não depender do NSX Service Insertion, recomendamos usar o UCT-V como parte do GigaVUE Cloud Suite. Isso também possibilita o envio de dados em taxas mais rápidas, sem limitar a taxa de transferência de tráfego, o que pode ser essencial para implantações do NSX com volumes maiores de tráfego.

Resumo

A Gigamon assegura o monitoramento e a segurança de VM para VM, mesmo com a descontinuação da funcionalidade de “punt” do Service Insertion. Com o GigaVUE UCT-V, a empresa está preparada para qualquer cenário que possa surgir devido à possível descontinuação do suporte à funcionalidade de “cópia” do Service Insertion.

Além disso, a Gigamon oferece proteção adicional às organizações que optam por mover suas cargas de trabalho virtuais para alternativas como Nutanix, transferir VMs para a nuvem pública ou refatorar para contêineres. Você pode “escolher sua própria jornada” e, com a Gigamon, nunca perderá a visibilidade em nível de rede para segurança em um ambiente de nuvem híbrida. Para saber mais, visite GigaVUE Cloud Suite.